Mobil Güvenlik ve Mobil Cihaz Yönetimi

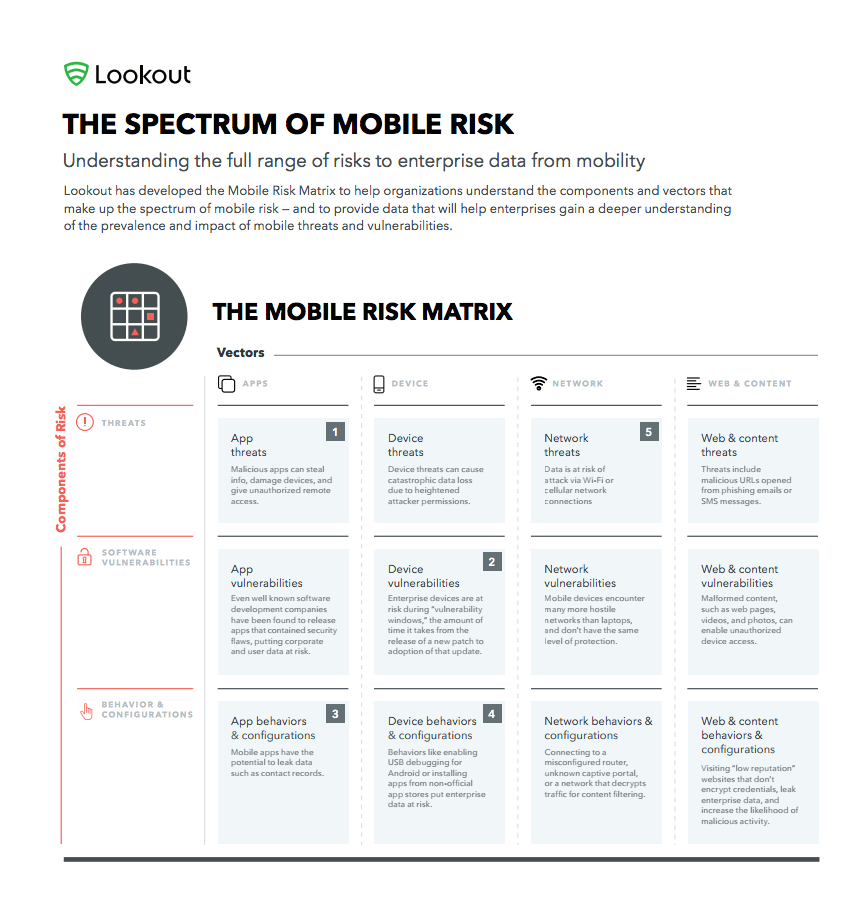

Mobil güvenlikte zararlı yazılımlar kadar kullanıcıların ve normal uygulamaların da risk oluşturabildiği belirtilmektedir; bu nedenle güvenlik politikaları, alınacak önlemler ve zafiyet kaynakları belirlenirken insan faktörü ve mobil uygulamaların potansiyel açıklıkları da göz önünde bulundurulmalıdır. Planlama yapılırken tehditler ve açıklıkların yanı sıra davranışlar ve yapılandırmaların da güvenlik üzerinde etkisi unutulmamalıdır.

Şekil1. Mobil Risk Faktörleri [1]

Mobil güvenlikte zafiyet potansiyelini arttıran unsurlardan biri uygulamaların gerekenden fazla istediği izinlerdir. Geliştiriciler her bir yeni sürüm yayınlandığında tekrar izin istememek adına uygulamanın işlevini yerine getirmesi için gerekli olandan daha fazla izin istemektedirler. Lookout[1] mobil güvenlik şirketinin araştırmalarına göre firma tarafından güvenliği sağlanan kurumlara ait iOS mobil cihazlardaki uygulamaların %30’unun rehbere ve GPS verisine, %31’inin takvime, %39’unun mikrofona ve %75’inin ise kameraya erişebildiği tespit edilmiştir. Kurum çalışanları ise normal kullanıma kaldığı yerden devam edebilmek için uygulamadan gelen bildirimleri fazla dikkate almadan kabul etmektedir. Geliştiricilerin de çalışanların da farkındalıklarının yükseltilmesi kurumun güvenlik politikalarının riske atılmaması adına önem taşımaktadır.

Konfigürasyon açıklıklarına örnek olarak jailbreaking ve rooting işlemlerinden geçmiş olan cihazların arz ettiği tehlikeler sayılabilir. Çalışanlar daha önceden yüklenmiş uygulamaları kaldırmak, işletim sistemlerini özelleştirmek veya cihazın öbür türlü desteklemediği yazılımları indirebilmek için jailbreaking veya rooting gibi yöntemleri kullanmaktadırlar. Bu durumda olan cihazlar genelde düzenli olarak yazılım güncelleme bildirimlerini alamazlar, bu da cihazların yayınlanmış olan yazılım açıklıklarına karşı zafiyetli kalmasına neden olmaktadır.

Cihazların riskli davranmasına ve yanlış yapılandırılmalarına örnek olarak:

– Çalışanların cihaz için passcode belirlememeleri

– Çalışanların Android cihaza USB bağlantısı ile yazılım yüklenmesini sağlayan USB debugging seçeneğini açmaları

– Çalışanların yetkili olmayan uygulama mağazalarından uygulamalar indirip kurması ve bunun için Android’de “unknown sources” seçeneğini iOS’ta ise “enterprise configuration profiles” seçeneğini açmaları

Web içeriklerinin davranış ve yapılandırma riski taşıyan açıklıklarına örnek olarak oltalama maillerini ve mesajlarını örnek verebiliriz. Çalışanların bu içeriklerden tetiklediği tehditler ise bilinmeyen kaynaklardan gelen eposta eklerini açmak, SMS veya diğer mesajlaşma uygulamalarındaki linklere tıklamak gibi davranışlardır. Ulaşıldığı takdirde bu dosyalar istismar kodunu tetiklemekte veya zararlı yazılım barındıran bir link üzerinden oltalama saldırısının gerçekleştirilmesini sağlamaktadır. Oltalama mailleri genellikle dikkatsiz veya farkındalık sahibi olmayan kasıtsız çalışanların tetiklediği insani zafiyetleri istismar eden bir saldırı türüdür.

Kurumlar mobil güvenlik risk spektrumundaki tüm bileşenleri ve vektörleri kapsamlı olarak ele alan bir çözüm paketine ihtiyaç duymaktadır. Bu çözümler arasında tüm risk faktörlerini ele alarak etkili bir savunma ve mobil zafiyet yönetimi gibi hizmetler sunan aynı zamanda kurum çalışanlarının mobil hizmet kalitesini arttırmayı sağlayan uygulamalar örnek verilebilir.

Mobil işletim sistemlerinin güvenliği PC bilgisayar işletim sistemlerinin güvenliğinden daha farklı yöntemlerin ve çözümlerin kullanılmasını gerektirmektedir. Mobil işletim sistemleri sandbox ile dizayn edilmiş yeni bir mimariye sahiptir; aynı zamanda tehditlere karşı daha iyi bir savunma ve daha stabil bir sistem sunmaktadır.

Günümüzde bir kuruma ait veriler hem şirket hem de kullanıcı uygulamalarında ve aynı zamanda bulut depolama merkezlerinde saklanmaktadır. Bu nedenle mobil güvenliğin hedefi şirketin verileri nerede olursa olsun güvenliğinin sağlanması olmalıdır. Bunun için çalışanın kişisel bilgilerine erişilmeden sadece şirkete ait mobil cihaz üzerindeki verilerin korunması ve yönetilmesi sağlanabilmelidir.

Mobil Cihaz Yönetimi(MDM) Çözümleri

İşyerlerinde mobil cihazların kullanımının artması personelin herhangi bir yerden çalışmasına yardımcı olmaktadır. Bunun için çalışanın herhangi bir yerden herhangi bir cihazla kurumun kaynaklarına sürekli erişim imkânına sahip olması gerekmektedir. BYOD olarak adlandırılan bu yöntem barındırdığı potansiyel zafiyetler nedeniyle hem kurumsal mobilizasyonun hem de erişim kontrolü politikalarının iyi bir şekilde uygulanmasını gerektirmektedir.

MDM’in avantajları:

– Uygulamaları tek bir yönetim konsolünden farklı işletim sistemli cihazlara gönderebilmek ve yönetebilmek

– Gerekli olan uygulamaları kayıt sürecinde otomatik olarak dağıtmak ve çalışanların şirket uygulamalarını kolayca kurabilmelerini sağlamak suretiyle yönetimi basitleştirmek

– Bir cihaz kayıt edildiğinde sertifikaları, WiFi, VPN ve mail profillerini otomatik olarak dağıtmak

– Passcode yenileme, cihaz kilitleme ve data şifreleme gibi uzaktan-remote yapılabilecek işlemleri içeren kapsamlı ayar yönetimi

– Bir cihazın kaydı silindiğinde, kaybolduğunda, çalındığında veya kullanımdan çıkarıldığında şirket verilerinin ve uygulamalarının cihazdan kaldırılması

BYOD’un Oluşturduğu Riskler ve Alınabilecek Önlemler

Türkçede “kendi cihazını getir” olarak tanımlanan BYOD(Bring Your Own Device) teknolojisi çalışanların şirket tarafından sağlanan bilgisayarlara ek olarak kendilerine ait olan ve iş için de kullanabildikleri akıllı telefonlar ve tabletler gibi cihazları kapsamaktadır. BT birimi tarafından denetlenmediği durumlarda bu cihazlar şirket için güvenlik riski oluşturmaktadır. BYOD’un oluşturduğu risklerden biri de çalışanın dikkatsizce oltalama saldırısı içeren mailleri tıklaması ve meydana gelen riskin mobil cihazdan şirket sistemlerine de yayılabilmesidir.

BYOD’un kullanımındaki riskler:

– Zararlı yazılımlar

– Oltalama saldırıları

– Hedefe odaklı saldırılar

– Cihazın çalınması ve kaybedilmesi durumunda şirkete ait hassas bilgilerin kötü niyetli kişilerin eline geçmesi olasılığı

Alınabilecek önlemler:

– Resmi bir BYOD politikası belirlemek

– Yüksek düzeyde hassas olan şirket bilgilerine erişimin sadece kurumsal cihazlarda tutulması gibi bir sınırlandırma tanımlamak

– Çalışanların sadece ihtiyaç duydukları bilgiye erişmesini sağlamak

– Kişisel ve kurumsal bilgilerin ayrıştırılması kuralını tanımlamak

Mobil Erişim Yönetimi(Mobile Access Management-MAM)

Mobil erişim yönetimi ürünleri, MDM yazılımlarının BYOD’un güvenlik gereksinimlerini karşılamakta yetersiz kalması nedeniyle geliştirilen ve daha ayrıntılı düzeyde kurallar belirlenmesini sağlayan çözümlerdir. MAM, cihaza yönelik kurallar belirlemek yerine uygulama düzeyinde kurallar tanımlanmasını sağlayarak BYOD’un potansiyel risklerine göre özelleşmiş etkili çözümler sunabilmektedir.

MAM teknolojisinin avantajlarına örnek olarak VPN kurulumuna gerek kalmadan şirketin iç ağlarına ya da web sayfasına erişimi sağlayan bir tarayıcı, içinde sadece onaylanmış ve lisanslanmış özel ve genel yazılımları barındıran bir uygulama mağazası, mail yönlendirmesi ve şifrelenmesi işlemlerine imkân veren mail yönetimi uygulaması gibi güvenlik ihtiyaçlarına göre özelleştirilmiş ve düzenlenmiş çözümler sayılabilir.

BYOD’u daha güvenli hale getiren Mobil Konteyner

BYOD ve MAM teknolojilerinde kullanılan yeni tekniklerden biri de her bir uygulama için cihaz üzerinde ayrık bir ortam oluşturarak iş uygulamalarının ve personele ait kişisel uygulamaların farklı farklı bölgelerde çalıştırılmasını sağlayan mobil konteyner çözümüdür. Son dönemlerde iOS, Windows ve Android işletim sistemlerinde yapılan geliştirmeler konteyner çözümlerinin işletim sistemi düzeyinde uygulanabilmesine olanak sağlamıştır. Konteynerleştirme(Containerization) işlemi BT biriminin sadece işle ilgili uygulama ve verilere ulaşmasını kişisel uygulama veya dataya erişememesini de sağlamaktadır. Böylelikle mobil konteyner ile uygulamaların bu şekilde izole edilmesi olanaklı hale getirilerek cihazın sızma girişimlerinden korunabilmesi; zararlı yazılımlarla, sistem kaynaklarıyla veya diğer uygulamalarla etkileşiminin önlenmesi hedeflenmektedir.

Konteynerleştirme avantajları:

Kapsamlı bir uygulama güvenliği, yönetimi ve dağıtımı hizmeti sunan konteynerleştirme yöntemi aynı zamanda şu avantajları sunmaktadır:

Uygulama tünelleme: Onaylanmış uygulamaların seçime bağlı bir şekilde uygulama tünelini kullanarak şirket ağlarına ve backend platformlara güvenli bağlanmalarına izin verir.

Single Sign-On servisi: Merkezi bir kimlik doğrulama hizmeti sunan Single Sign-on sistemini kullanarak var olan kimlik tanımlama servislerinin güvenliğini arttırmayı ve kurum uygulamalarına güvenli ve kontrollü erişimi sağlar.

Koşullu erişim: Uygulamaların sadece onaylanmış ve uyumlu cihazların üzerinde çalışmasını sağlayan bir kısıtlama sunar.

Uygulama yapılandırma: URL/port ayarlarını, grup kodlarını, mail adresleri ve lisans anahtarlarını otomatik yapılandırma ile düzenleyerek kullanıcıların ilk kullanım ayarları için eğitilmesine ihtiyaç bırakmamaktadır.

Güvenlik politikaları: Güvenlik politikalarının uygulanması mecburi hale getirilerek zorunlu şifreleme ve veri kaybı önleme gibi servislerin uygulama seviyesinde gerçekleştirilmesini sağlar.

Bu yöntemle konteynerleştirme işleminden geçirilebilecek uygulamalar[2]:

• Gömülü(built-in) uygulamalar, örneğin gömülü tarayıcılar ve email uygulamaları

• Kurum tarafından geliştirilmiş uygulamalar

• Toplu olarak satın alınmış uygulamalar

• Bağımsız yazılım şirketlerinden elde edilen ücretsiz genel uygulamalar

Konteynerleştirme işlemi aynı zamanda kolay kullanışlı olması ile de öne çıkmaktadır. İşletim sisteminin yayımladığı gizlilikle ilgili bildirim ve onay iletilerini de işleyen bu yöntem böylelikle kullanıcı gizliliğini de korumaktadır. Gömülü konteynerlerin desteklediği uygulama listesi oldukça geniş kapsamlıdır.

Kaynakça

[1] https://blog.lookout.com/mobile-risks-behaviors-and-configuration